manchmal kommt es vor, dass das man einen 365 Produkt-Schlüssel bekommt und ihn einlösen soll :-O

… folgender Link bringt euch zum Erfolg:

https://portal.office.com/Commerce/ProductKeyStart.aspx?ms.officeurl=setup365

viel Glück – uns mafie

manchmal kommt es vor, dass das man einen 365 Produkt-Schlüssel bekommt und ihn einlösen soll :-O

… folgender Link bringt euch zum Erfolg:

https://portal.office.com/Commerce/ProductKeyStart.aspx?ms.officeurl=setup365

viel Glück – uns mafie

Hey Community …

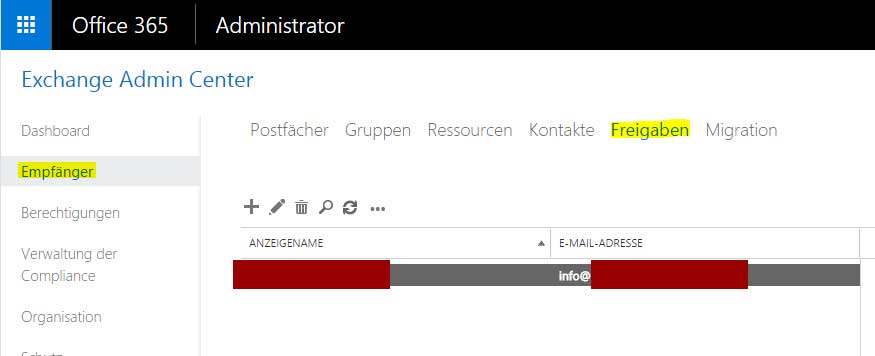

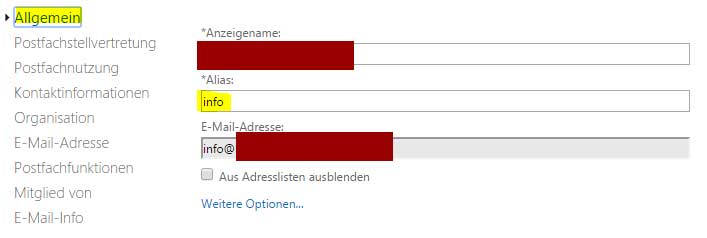

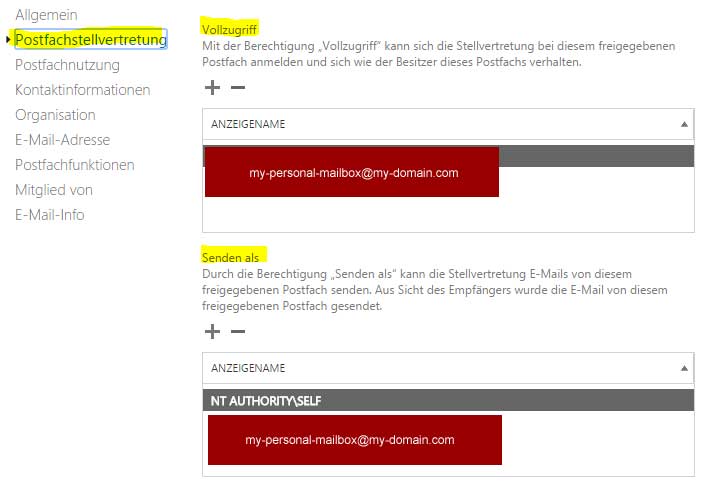

Freigegebene Postfächer sind im Exchange Online (EO) lizenzfrei und momentan noch unbegrenzt. Den Sinn und die Installation sowie Konfiguration eines Freigegebenen Postfach möchte ich in diesem Beitrag nicht erklären. Sondern wie man dieses Postfach auch im Iphone abrufen kann.

folgende Voraussetzungen sollten bestehen:

richtet einen Mail Account über IMAP auf eurem Iphone mit folgenden Einstellung ein:

IMAP:

server: outlook.office365.com

username: my-personal-mailbox@my-domain.com/Alias des Postfach

password: personal-password

(if necessary: Port 993, SSL = ON and Password authentication)

SMTP:

server: smtp.office365.com

username: my-personal-mailbox@my-domain.com

password: personal-password

(if necessary: Port 587, SSL = ON and Password authentication)

Ich hoffe die Anleitung ist verständlich geschrieben … gutes gelingen.

@Nachtrag vom 2017-03-24

Beim Stöbern im Netz habe ich noch eine Anleitung gefunden die euch eventuell interessieren wird “ Einrichten einer Shared Mailbox Exchange 2013 auf einem iPhone „

https://www.youtube.com/watch?v=331Fzhc_6nM

Ich denke diesen Teil der Einrichtung muss ich hier nicht im Detail erläutern. Dafür hat der Hersteller ausführliche Information im Netz bereitgestellt, welche unter folgendem Link: Mit Fritz!Box immer unter einer festen Webadresse erreichbar seinabrufbar ist.

PS: es geht nicht nur mit der oben genannten Fritzbox

Jetzt kommen wir zu einem Teil der Einrichtung der schon etwas anspruchsvoller ist. Um der Fritz!Box zusagen wer und wie eine VPN Verbindung in das dahinter liegende Netzwerk aufbauen wird, muss eine Konfigurationsdatei (cfg) erstellt werden, in der diese Dinge Parametrisiert werden.

Hier eine Muster dieser Datei:

Anfang -------------------------------------------------------

/*

* C:\vpn.cfg

* 20140218

*/

vpncfg {

connections {

enabled = yes;

conn_type = conntype_user;

name = "Name der Verbindung";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 192.168.0.240;

remoteid {

user_fqdn = "user@domain.de";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "123456789";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.0.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipaddr = 192.168.0.240;

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist =

"permit ip 192.168.0.0 255.255.255.0 192.168.0.240 255.255.255.255",

"permit ip any 192.168.0.240 255.255.255.255";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOF

Ende -------------------------------------------------------

Nur der gesonderte Teil inkl. dem rot markierten gehört in die CFG Datei. Alle rot markierten Parameter müssen auf euer Netzwerk angepasst werden.

Nun zu dem rot markierten:

name = „Name der Verbindung“

hier könnt Ihr einen Bezeichnung eintragen, um die Verbindung später zu identifizieren.

remote_virtualip = 192.168.0.240

hier kommt die IP Adresse rein die der VPN Client später bekommen soll, wenn er sich mit dem Netzwerk verbindet. Achtet bitte drauf, dass Ihr eine Adresse benutz die aus dem IP Bereich eures Netzwerk kommt sowie auch nicht schon belegt ist.

Den IP Bereich könnt Ihr über den Befehl IPCONFIG in einer Eingabeaufforderung (ist ein Tool was auf jedem Rechner vorhanden ist) ermitteln.

Wenn Ihr nicht wisst, welche IP Adresse schon vergeben ist, benutzt einen IP Scanner wie z.B. Advanced IP Scanner.

user_fqdn = „user@domain.de“

tragt hier eine E-Mail Adresse ein mit der sich der VPN User später identifizieren soll

key = „123456789“

hier tragt Ihr eine wirkliche sichere Passwortphrase ein

ipnet = hier wird das interne Netzwerk der Fritz!Box angegeben (in unserem Beispiel bekommt der VPN Client die Adresse 192.168.0.240, also lt. das interne Netzwerk der Fritz!Box ipaddr=192.168.0.0 und mask=255.255.255.0

phase2remoteid = in diesem Abschnitt tragt Ihr nochmal die gleiche IP Adresse ein, welche Ihr bei dem Parameter remote_virtualip benutz habt. Also bedeutet das in diesem Falls das der Eintrag wie folgt lauten muss: ipaddr = 192.168.0.240

So … nun sind wir schon fast fertig. Jetzt zum Schluss sollte noch die Zugriffsberechtigung Parametrisiert werden. Und das passiert wie folgt:

Im Bereich accesslist gibt es den Sektionen permit ip und permit ip any. In diesen Sektionen sagt Ihr auf welchen Bereich eures Netzwerks die IP Adresse wie im Beispiel 192.168.0.240 zugreifen darf. Ich glaub wen Ihr euch das Beispiel etwas genauer betrachtet, erkennt Ihr auch den Sinn dahinter und könnt eure eigenen Einstellungen treffen.

Ich denke auf diesen Teil der Einrichtung muss ich auch nicht detailliert eingehen, weil es genug Informationen vom Hersteller gibt, wie im folgendem Link VPN-Verbindung zur Fritz!Box unter Windows einrichten (FRITZ!Fernzugang)

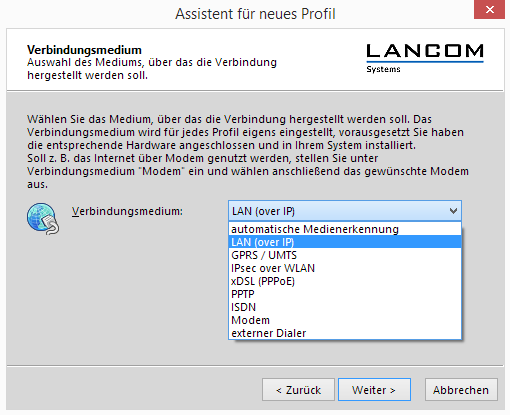

Bei der Wahl des Verbindungs-Medium, sollte natürlich schon drauf geachtet werden, das ein Medium gewählt wird, welches auch ins Internet führt. In meinem Fall, wähle ich LAN(over IP), weil ich hier in einem Homeoffice Internet von der Telekom über einen Router beziehe.

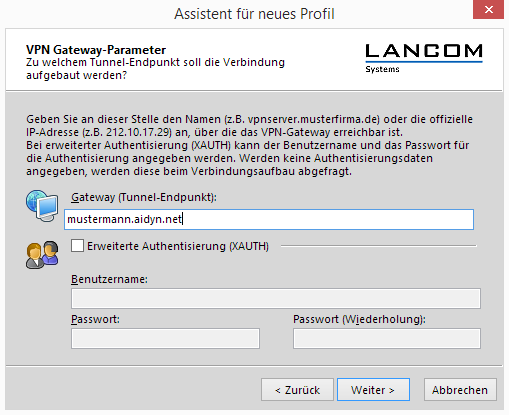

bei den VPN Gateway-Parameter tragt Ihr die DynDns Adresse ein, die Ihr vorher in der Fritzbox eingerichtet habt.

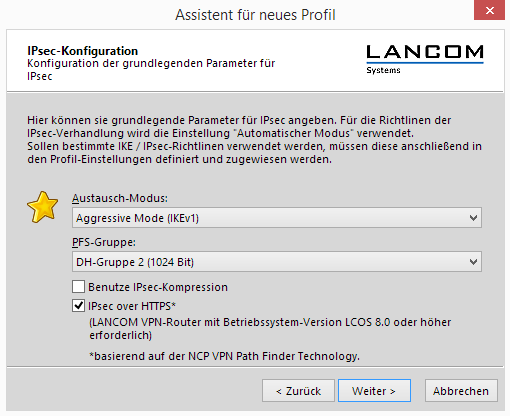

Die Ipsec-Konfiguration solltet Ihre wie in der Abbildung einrichten, weil die Gegenstelle (Fritz!Box) in diesem Szenario darauf eingerichtet wurde.

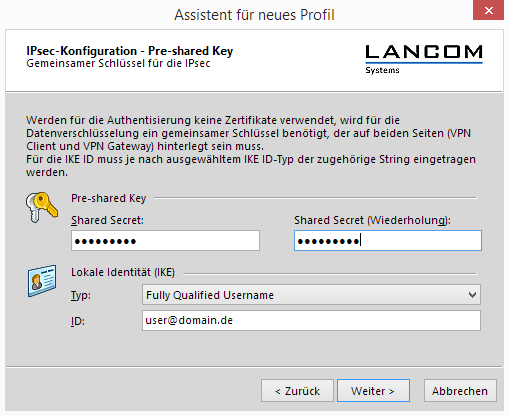

Im Pre-shared Key Bereich der Einrichtung, sollte Ihr die in „2. VPN Config Datei erstellen“ Daten wie folgt übertragen.

Shared Secret: key = „123456789“

Typ: wie in Abbildung

ID: user_fqdn = „user@domain.de“

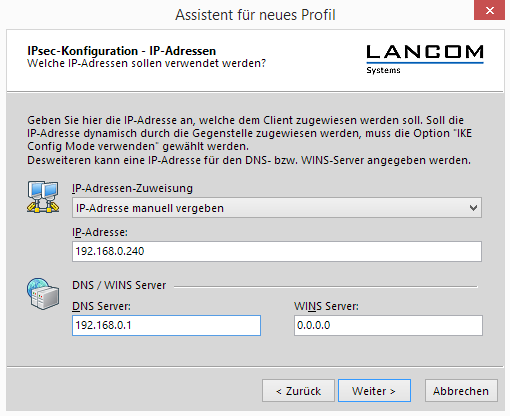

In der folgend Sektion „IP-Adressen“ übertragt Ihr wie folgt Daten aus „2. VPN Config Datei erstellen“

IP-Adressen-Zuweisung: wie in Abbildung

IP-Adresse: remote_virtualip = 192.168.0.240

DNS Server: IP Adresse eures Router

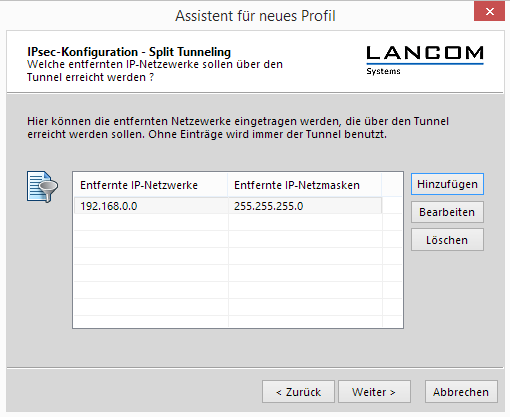

Damit sich das allgemeine DNS Routing eures Rechner durch die VPN Verbindung nicht verändert, solltet Ihr hier ein Tunnel Spliting parametrisieren. Hier müsst Ihr die IP Adresse der Fritz!Box übernehmen, zu welcher Ihr euch verbinden wollt und die letzte Oktette mit einer Null füllen. Die Netz-Maske wird automatisch gefüllt.

In der Sektion Profil-Gruppe könnt Ihr noch eine optionale Zuordnung des Profils zu einer Profil-Gruppe machen.

Mit dem in Punkt 9. ausgeführten Schritt, seid Ihr nun am Ende dieser Einrichtung

Nach dem Ihr nun alle Schritte ausgeführt habt, sollte Ihr erfolgreich eine VPN-Verbindung mit einem LANCOM Client über eine DynDns Adresse auf eine Fritz!Box erstellen können.

Wer sich etwas anstrengt kann auch einen anderen VPN Client nutzen.

Viel Spaß beim ausprobieren … Alle Angaben sind ohne Gewähr

Ab Office 2013 stehen allen Kunden, die eine vor Ort installierte (MSI-installierte) Version von Office 2013 erworben haben, kostenlos herunterladbare Korrekturhilfepakete in 52 Sprachen zur Verfügung, unabhängig davon, ob sie eine Volumenlizenz besitzen oder nicht. Diese Korrekturhilfepakete können als 32- oder 64-Bit-Version unter Office-Korrekturhilfen heruntergeladen werden. Wenn Sie eine Volumenlizenz besitzen, können Sie das Office 2013 Proofing Tools Kit aus dem Microsoft Volume Licensing Service Center herunterladen. Das Office 2013 Proofing Tools Kit enthält die Korrekturhilfen für alle Sprachen, die mit Office 2013 verfügbar sind.

Quelle: https://technet.microsoft.com/de-de/library/ee942198.aspx

Mit unter kann es mal passieren das Onedrive Business nichts mehr synchronisiert und die Reparatur auch fehl schlägt. In diesem Fall hilft mit unter einer Reset der Anwendung. (Bitte sichert eure Daten vorher)

Folgende Anleitung kann helfen:

Beende folgende Office Dienste: groove.exe, msouc.exe, msosync.exe

Navigiere zu und lösche den Inhalt.

“C:\Users\%username%\AppData\Local\Microsoft\Office\Spw”

Danach navigiere zu und lösche auch hier den Inhalt: „C:\Users\%username%\AppData\Local\Microsoft\Office\15.0\OfficeFileCache”

Starte den Rechner oder den Dienst für Onedrive (groove.exe) neu.

Danach muss in Onedrive die zu synchronisierende Bibliothek neu registriert werden.

Quelle der Anleitung: https://hubone.zendesk.com/hc/en-us/articles/200167460-Clear-SkyDrive-Pro-Cache

Viel Glück

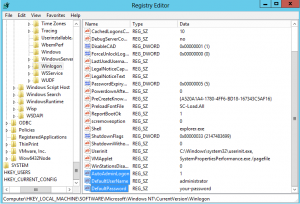

PS: Ein Autologin für eine Server Instanz sollte bedacht gewählt werden!!!