Eher selten kommt es dazu das Onedrive for Businuess wegen Onedrive Privat nicht richtig funktioniert.

Folgende Fehlermeldungen erscheinen im Log

08/15/2016 18:59:28.081 SetupEngine: IsPerMachineWorkNeeded? No

08/15/2016 18:59:28.081 SetupEngine: RegisterForARP was skipped on threshold or greater…

08/15/2016 18:59:28.081 SetupEngine: Done!

08/15/2016 18:59:28.081 SetupEngine: Overall result = 0x00000000

08/15/2016 18:59:28.081 SetupController: SetupControllerImpl::OnEndWork

08/15/2016 18:59:28.128 RunAsStandardUser: CreateProcess: file=[C:\Users\Zahni404\AppData\Local\Microsoft\OneDrive\OneDrive.exe] args=[ /background /versionReinstalledUseForTraceOnly]

08/15/2016 18:59:28.137 SetupController: Waiting for client event in order to continue

08/15/2016 18:59:38.137 SetupController: Something went wrong waiting for the client to signal us. Error code: 0x102

08/15/2016 18:59:38.137 SetupView: Closing SetupView

08/15/2016 18:59:38.143 SetupView: Destroying SetupView

08/15/2016 18:59:38.619 SetupView: Uninitializing SetupView

08/15/2016 18:59:38.619 SetupController: Uninitializing SetupController

08/15/2016 18:59:38.640 LogsUploader: Unable to resolve upload host: 11001

den Lösungsweg habe ich auf folgender Webseite GEFUNDEN

Error installing OneDrive for Business Next Generation Sync Client

und hier die Lösungsansätze:

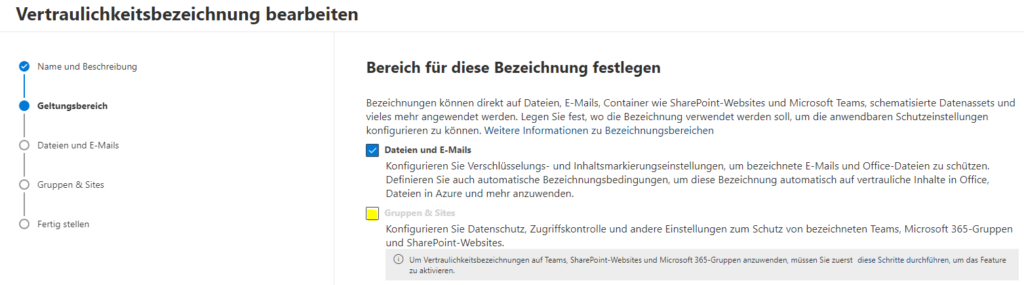

Computer Configuration – Polices – Administrative Templates – Windows Components – OneDrive

“Prevent usage of onedrive for file storage” = Disabled

This was set to Enabled and was causing our errors.

To quickly prove this we tweaked the corresponding registry key located here: HKLM\Software\Policies\Microsoft\Windows\OneDrive – DisableFileSyncNGSC and set it to the value 0 (zero)

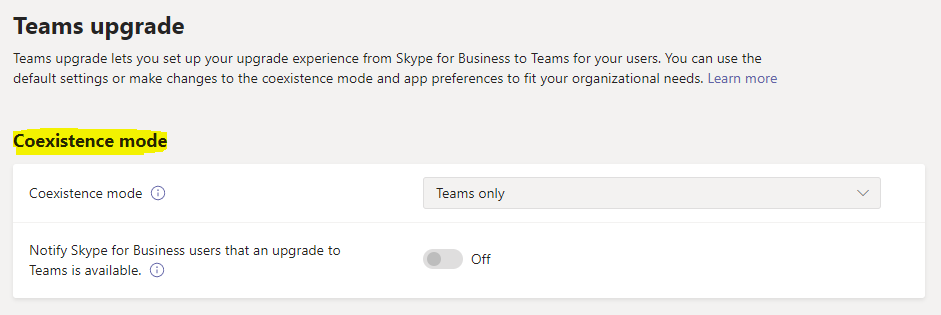

We also came across some registry settings that we used to customise the user experience of the new client.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\OneDrive

Create a DWORD key with value name “DefaultToBusiness” with value data 1

Create a DWORD key with value name “EnableAddAccounts” with value data 1

Create a DWORD key with value name “DisablePersonalSync” with value data 1